Repórter cibernético, BBC World Service

Getty Pictures

Getty PicturesOs hackers pensaram que os hackers pensaram que estavam trabalhando para o regime norte -coreano, transformaram pelo menos US $ 300 milhões (2 232 milhões) em fundos irreversíveis em seu registro de crimpação de 1,5 bilhão de 1,5 bilhões.

O grupo Lázaro So So chamado passa a grande jornada de tokens digitais no Bypit de Crypto Exchange em Haia Duas semanas atrás.

Desde então, é um jogo de gato e mouse que impede que os hackers transformem criptografia em um uso bem -sucedido de dinheiro.

Especialistas dizem que a equipe impopular de hackers trabalha quase 24 horas – o dinheiro pode ser pago no desenvolvimento militar do regime.

“Cada minuto é importante para os hackers que tentam confundir o caminho do dinheiro, eles são muito sofisticados com o que estão fazendo”, diz o Dr. Tom Robinson, co -fundador dos investigadores de criptografia.

O Dr. Robinson diz que a Coréia do Norte é a melhor de lavar a Coréia do Norte, todos os atores criminosos envolvidos na moeda criptográfica.

“Imagino que eles tenham toda a sua sala usando ferramentas automáticas e muitos anos de experiência. Podemos descobrir que eles quebram apenas algumas horas todos os dias e trabalham em turnos para converter dinheiro criptográfico”.

A análise da elipse aumentou com o BIBD, que diz que 20% dos fundos agora estão “escuros”, o que significa que nem sempre é possível se recuperar.

Os EUA e os aliados acusaram os norte -coreanos de fazer dezenas de hackers nos últimos anos para financiar o desenvolvimento militar e nuclear do regime.

Em 21 de fevereiro, os criminosos invadiram um dos fornecedores da Bittin para substituir secretamente o endereço da carteira digital enviado por 401.000 moedas de criptografia etarium.

Bitfit achou que o fundo foi convertido em sua própria carteira digital, mas enviou tudo a hackers.

Getty Pictures

Getty PicturesO CEO da Bittin, Ben Jao, garantiu aos clientes que não foram recebidos seus fundos.

A empresa então encheu as moedas roubadas com dívidas de investidores, mas nas palavras de Joe, “Wage War to Lázaro”.

O programa Lazarus Bundi da Pipit está incentivando os membros gerais a encontrar os fundos roubados e os incentiva a congelar o máximo possível.

Todas as transações de criptografia podem ser exibidas em uma blockchain público, para que o dinheiro possa ser monitorado à medida que o grupo Lazarus está se movendo.

Se os hackers tentarem usar um grande serviço de criptografia, as moedas poderão ser congeladas pela empresa se as moedas criptográficas estiverem vinculadas ao crime, para tentar converter moedas em dinheiro comum.

Até agora, 20 pessoas compartilharam mais de 4 milhões em recompensas por identificarem com sucesso M 40 milhões em dinheiro roubado e alertar as empresas de criptografia para evitar transferências.

Mas, considerando a experiência norte -coreana em hackers e dinheiro fraudulento, os especialistas diminuíram sobre as chances de restaurar os fundos restantes.

“A Coréia do Norte é um sistema muito fechado e economia fechada, então eles criaram uma profissão de sucesso para hackers e lavanderia, e não estão preocupados com o pensamento negativo do crime cibernético”, disse a empresa de segurança cibernética Dr. Torid Dore.

Outro problema é que nem todas as empresas criptográficas estão prontas para ajudar como outras pessoas.

A transferência de troca de criptografia é acusada de não interromper a lavagem de dinheiro do Bibid e de outros.

Com essa troca, mais de 90 milhões foram fornecidos com sucesso.

Mas o indescritível proprietário da troca – Johann Roberts – se recusou a fazê -lo.

Ele admite que não interrompeu o fundo desde o início porque sua empresa está em disputa com Pipit, e ele diz que sua equipe certamente não tem certeza de que as moedas são do hack.

Ele diz que agora está cooperando, mas as principais empresas que identificam os clientes de Christo argumentam que a moeda criptográfica está traindo os benefícios pessoais e anônimos da moeda criptográfica.

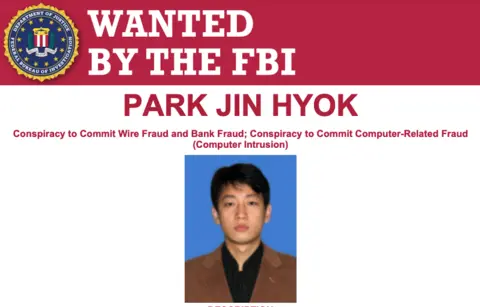

FBI

FBIA Coréia do Norte nunca reconheceu o grupo por trás do Lazarus, mas é considerado o único país do mundo usando seus poderes de hackers para ganho financeiro.

Anteriormente, os hackers do Lazarus Group direcionaram os bancos, mas eram especialistas em atacar empresas de criptomoedas nos últimos cinco anos.

Esse setor é menos protegido com menos métodos para evitar fundos fraudulentos.

Os últimos hacks conectados à Coréia do Norte são os seguintes:

- M 41 milhões em 2019 hackear em abit

- 5 275 milhões de roubo de criptografia do coco de troca (a maioria dos fundos recuperados)

- 2022 Ron’s Bridge Atant, hackers desativados M 600m em criptografia

- Cerca de M 100 milhões em Kiripto em 2023 ataques em carteiras nucleares

Em 2020, os EUA adicionaram os norte -coreanos ao grupo Lazarus como parte de sua lista mais cibernética. Mas as oportunidades para as pessoas sempre serem presas são muito pequenas se não deixarem seu país.